نقشهی اصلی بسیار ساده است: مجرمان سایبری کارمند یک شرکت را فریب میدهد تا به صفحه لاگین جعلی آفیس 365 رفته و در آنجا اطلاعات محرمانه خود را وارد کنند. به بیانی دیگر این کار همان فیشینگ نامیده میشود. روشهای خاصی که مهاجمین با استفاده از آنها سعی دارند نامهای کاربری و رمزهای عبور را به چنگ بیاورند فرق دارد اما در ادامه ترفندهای مشترک را خدمتتان ارائه دادهایم:

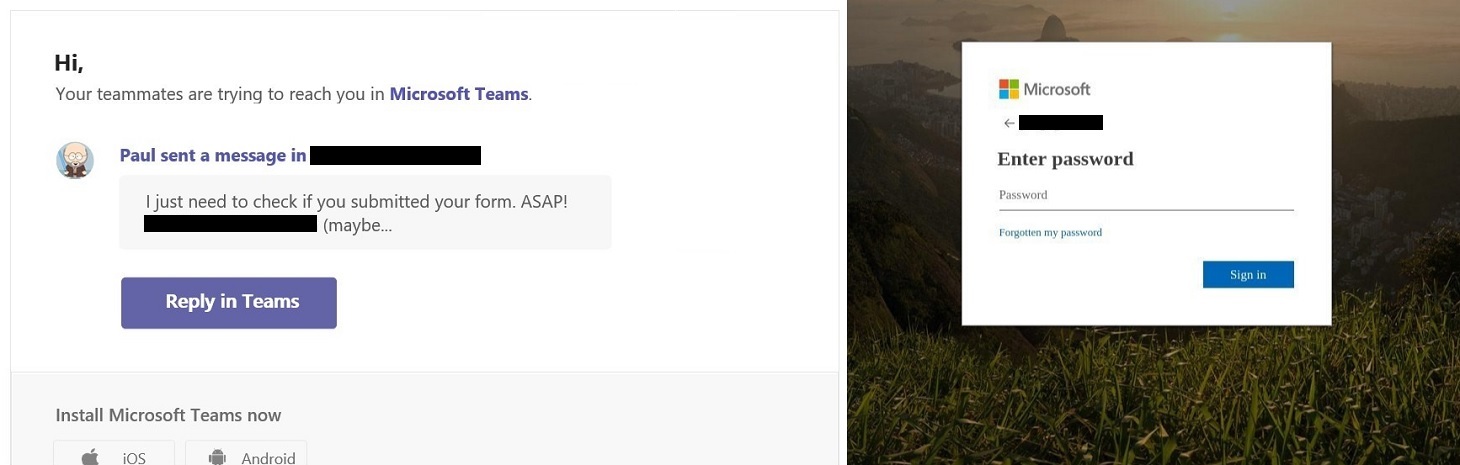

پیامهای تیمیِ تقلبی

به عنوان یک قانون، وقتی مهاجمین پیام ایمیلی را در قالب یک نوتیفیکیشن Microsoft Teams ارسال میکنند یعنی برایشان فوریت مهم است؛ آنها در چنین موقعیتی امید دارند گیرنده حتی یک دقیقه را هم صرف کنکاش ناهنجاریهای موجود در نوتیفیکیشن نکند. برای مثال قربانی با عجله به سمت کلیک روی دکمه Reply in Teams هدایت میشود و بعدش هم که به دام پیج تقلبی میافتد.

اگر مهاجمین حوصله به خرج دهند، نام و عکس کارمند واقعی شرکت را در نوتیفکیشن خواهند آورد که شاید چیزی شبیه به BEC[1] داخلی باشد؛ اما رایجتر این است که فردی انتزاعی برای چنین کاری استفاده شود. محاسبهی مجرمان سایبری همچنین بر این پایه است که اضطراب قربانی در خصوص فردی ناشناسی که چنین موضوع مهمی را میداند او را ناخودآگاه به کلیک روی دکمه روانه خواهد کرد.

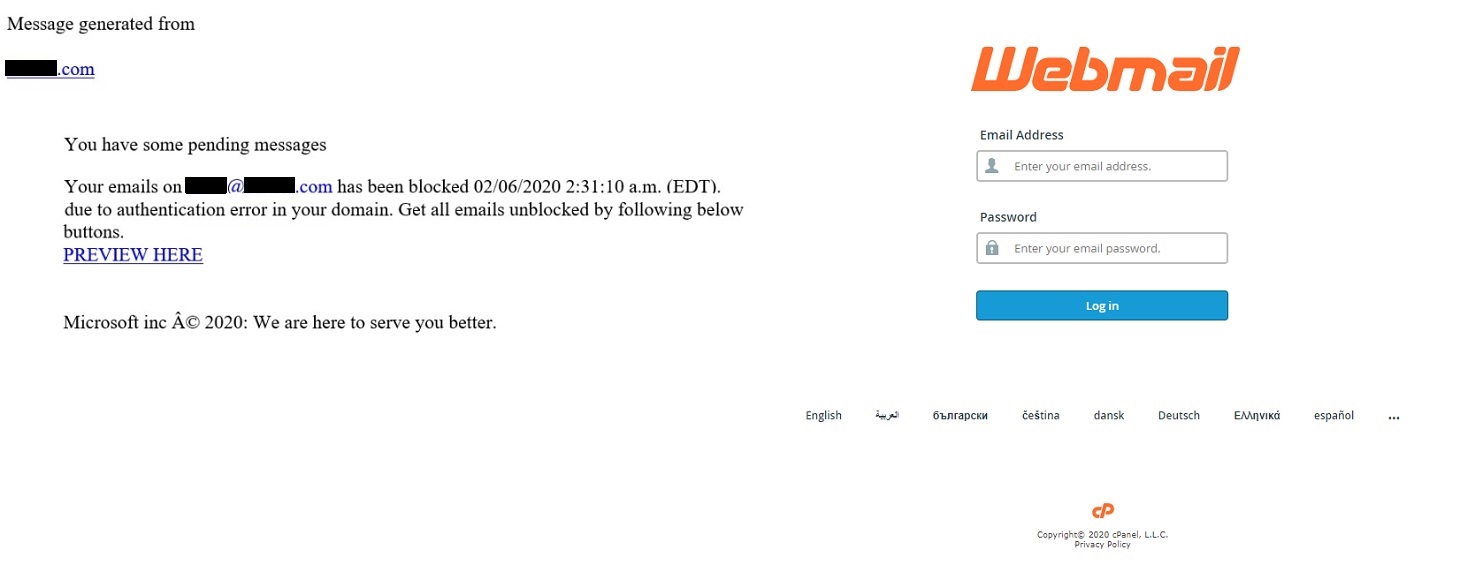

نوتیفیکیشن ارسال ناموفق

مشکل تقلبی دیگر که مهاجمین از آن برای ایجاد حس فوریت استفاده میکنند ارسالی به ظاهر ناموفق است؛ بعنوان مثال دلیلش میتواند خطا در بخش احراز هویت باشد. در این مورد، نقشه قرار بود چنین پیش رود که قربانی کلیک کند تا به پیام مورد نظر برسد اما مهاجمین تنبلی کردند و نتوانستند صفحه لاگین آفیس 365 قابلقبولی را بسازند.

البته که بار بعد، ممکن است جعلشان پذیرفتنیتر باشد که در چنین موردی گیرنده مجبور میشد به روشهای دیگر شناسایی فیشینگ متوسل شود. شایان ذکر است که فرستندگان (و نه دریافتکنندگان) نوتیفیکیشنهای ارسال ناموفق دریافت میکنند (اگر سرور میتوانست گیرنده مورد نظر را شناسایی کند، آنوقت پیام را بدرستی تحویل میداد!).

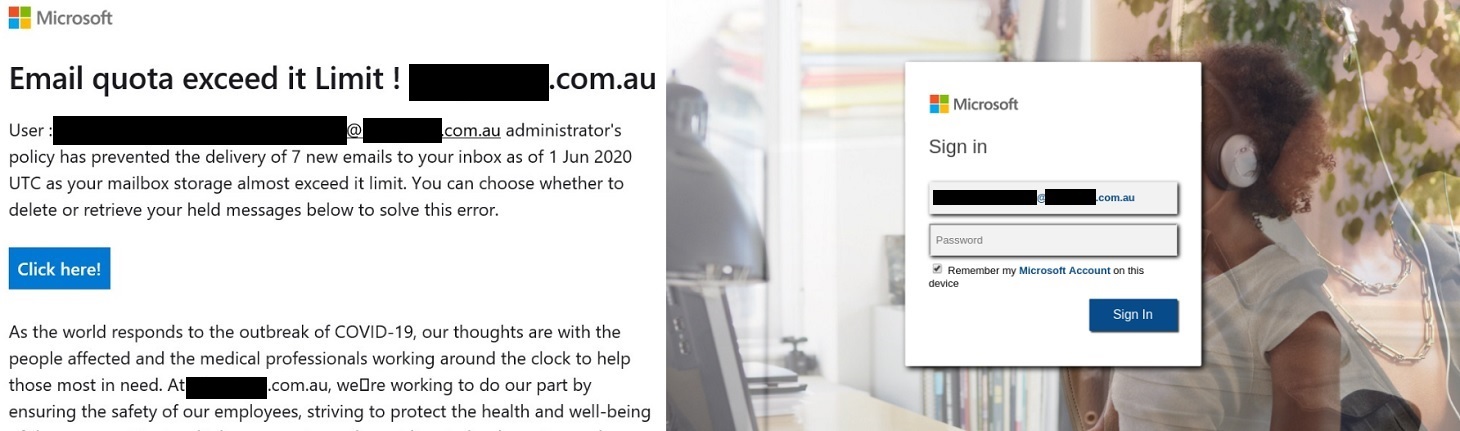

نوتیفیکیشن میلباکسِ پُر

هشدار دادن به قربانی در مورد عواقب ناگوار: (در این مورد خاص همان چشماندازِ وحشتناک پیام تحویل دادهنشده) نوتیفیکیشن میلباکسِ پُر بُعدِ دیگریست از به وحشت انداختن کارکنان به موجب بروز یک خطا. حق انتخابی که ارائه میدهد، پاک کردن یا دانلود پیامهاست. بیشتر افراد دومی را انتخاب کرده و روی دکمهی Click here (که دامی بیش نیست) کلیک میکنند.

توجه داشته باشید که در این مورد، مهاجمین کمی به خود زحمت دادند و یک پاراگراف در ایمیل راجع به مسئولیت اجتماعی شرکت در قبال پاندمی ویروس کرونا درج کردهاند؛ هرچند که دیگر حوصلهشان به رعایت نگارش رسمی و اداری انگلیسی نکشیده است. باری دیگر، هول کردن افراد میتواند میزان دقت افراد را پایین بیاورد.

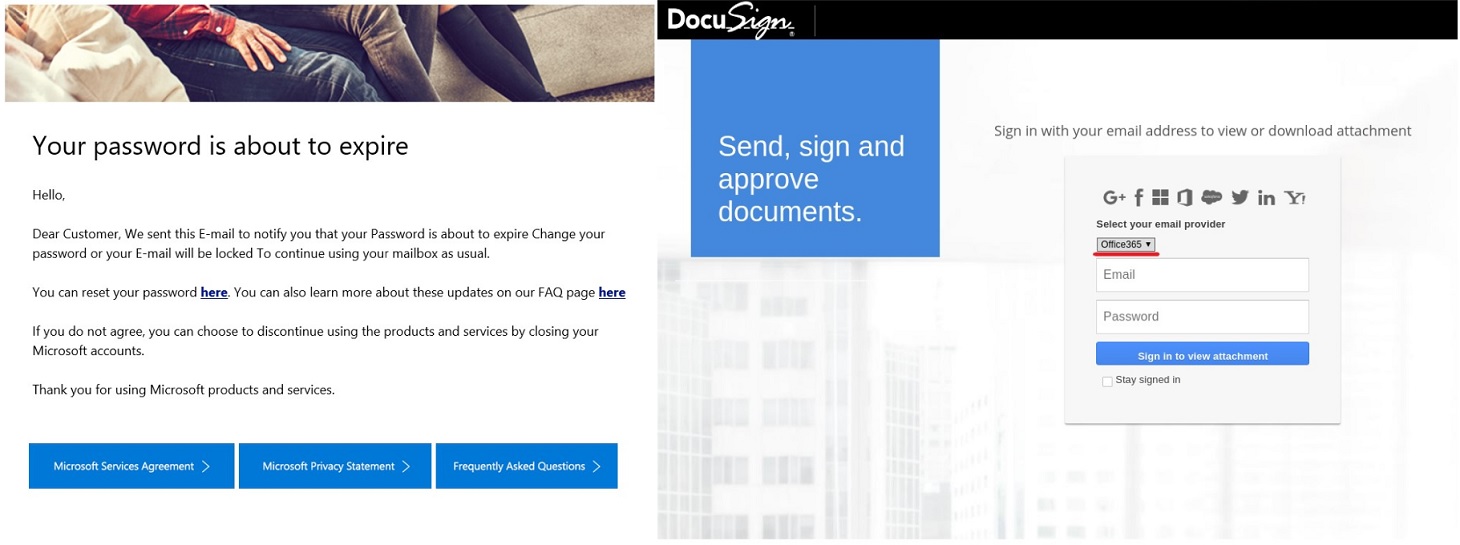

نوتیفیکیشن انقضای رمزعبور

تغییر دادن یک رمزعبور، رویهایست نسبتاً رایج. سیاست شرکت شما مرتباً ملزم به اجرای این مصوبه است و امنیت هم ایجاب میکند در مقابل نشت احتمالی اطلاعات این کار انجام شود. و البته وقتی رمزعبور جدیدی میگذارید باید قدیمی را هم ارائه دهید. از این رو، درخواستهای تغییر پسورد عمده طعمههای ایمیلهای فیشینگ هستند.

حتی اگر یکجورهایی حواستان به زبان دست و پاشکستهی ایمیل هم نبود، صفحه لاگین به حد کافی گاف میدهد که متوجه تقلبی بودنش باشید.

راهکارهای امنیتی

یادتان باشد اطلاعات اکانت نه تنها قابلیت ارسال ایمیلها از آدرس کارمندان را ممکن میسازد که همچنین باعث میشود بشود به همهی اطلاعات جمعآوری شده در میلباکس دسترسی پیدا کرد. به هر صفحهای که اطلاعات محرمانهی اکانت را طلب میکند باید شک کرد؛ حتی اگر تحت فشار قرار گرفته بودید. ما توصیه امنیتی برای شما داریم:

- همیشه آدرس هر صفحهای را که از شما اطلاعات محرمانه میخواهد چک کنید. بسته به نوع سرویس، صفحات لاگین قانونی ممکن است microsoftonline.com، outlook.office.com، onmicrosoft.com یا نام دامنه شرکت شما را در بر داشته باشند.

- راهکار امنیتیِ قویای در سطح سازمانی استفاده کنید که بتواند چنین ایمیلهای فیشینگی را بلوکه کند.

[1] دستکاری ایمیل سازمانی

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.