روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ یکی از رایجترین روشهای توزیع بدافزار افزودن فرمانهای آلوده به ماکروها[1] به داکیومنتهاست. در اکثریت مواقع این یعنی ماکروهای فایلهای مایکروسافت آفیس. منظور داکیومنتهای ورد، صفحه گستردههای اکسل یا ارائههای پاورپوینت است. کارمند یک شرکت سایز متوسط در روز با کلی از این فایلها سر و کار دارد. این مشکل بیست سالی هست که وجود دارد و صادقانه بگوییم ارائه راهکار برای آن مدت زیادی است به تعویق افتاده. ماه فوریه مایکروسافت اعلام کرد قصد دارد اجرای ماکروها را در داکیومنتهای دانلودشده از اینترنت بلاک کند. با این حال کاربران مایکروسافت آفیس اوایل جولای متوجه شدند این نوآوری لغو شده است. تا زمان نگارش این مقاله شرکت مایکروسافت هنوز بیانیه رسمی برای این تصمیم خود ارائه نداده هرچند یک سخنران اشاره کرد این تصمیم موقتی و بر اساس بازخورده بوده است. به هر روی، بهترین زمان است بررسی کنیم ماکروها دقیقاً چه هستند و چطور میتوانند امنیت سایبری یک شرکت را به خطر انداخته و همچنین راههای مقابله با این تهدیدها چیست. با ما همراه بمانید.

اغلب، کاربران مایکروسافت آفیس نیاز دارند پروسههای مختلف را اتومات کنند. برای انجام این کار میتوانید الگوریتم خاصی را برنامهنویسی کرده یا یک سری توالی عمل را درست کنید که اصطلاحاً به همینها ماکرو میگویند. مثال ساده: یک حسابدار ماهانه یک گزارش استاندارد تهیه میکند و برای صرفهجویی در زمان ماکرویی میسازد برای هایلایت خودکار اسامی مشتریان در ستون دوم. ماکروها به زبان VBA (Visual Basic for Applications) نوشته میشوند؛ چیزی که یکجورهایی سادهسازیشده است اما هنوز هم زبانی است مربوط به علم برنامهنویسی. عموماً مهاجمین میتوانند از آن برای مقاصد خود استفاده کنند. جا دارد به این هم اشاره کنیم که آشنایی با ماکروها دانش عمیق در مورد بسته آفیس میخواهد که البته هر کارمندی هم از این دانش به حد کافی برخوردار نیست فرقی هم ندارد در رزومهشان موقع استخدام چه مینویسند. برخی حتی نمیدانند چیزی به نام ماکرو وجود دارد! مجرمان سایبری اما از طرفی دیگر از ماکروها نه برای ساخت الگوریتمهای بیضرر جهت اتومات کردن روتینها که برای فرمانهای آلوده استفاده میکنند.

ساز و کار ماکروها

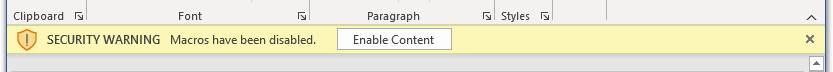

یک حمله معمولی به یک شرکت با ارسال انبوه ایمیلهای مخرب به کارمندان شروع میشود. این پیام ها میتوانند مانند پیشنهادات شغلی، اخبار شرکت، فاکتورهای پیمانکار، اطلاعات رقبا و غیره باشند. سطح پیچیدگی فقط به قوه تخیل مهاجمین بستگی دارد. هدف اصلی این است که گیرنده فایل پیوست را باز کند، یا یک داکیومنت را با کلیک کردن روی پیوند ارائه شده دانلود و سپس آن را باز کند. آنچه مجرمین سایبری نیاز دارند این است که ماکرو مخرب موجود در فایل اجرا شود. خیلی وقت پیش، ماکروهای تعبیهشده بهطور خودکار اجرا میشدند، اما مایکروسافت این قابلیت را محدود کرد به طوری که اکنون، پس از باز کردن یک فایل دانلود شده به صورت آنلاین، به کاربر اطلاع داده میشود که ماکروها غیرفعال هستند.

پس هیچ مشکلی نیست نه؟ اشتباه میکنید. بسیاری از کاربران بدون فکر روی دکمه Enable Content

کلیک میکنند و از این رو اجرای خودکار ماکروهای مذکور را دو دستی به بدافزار تقدیم میکنند. اینگونه است که مهاجمین اغلب به شرکت ساخت شرکتی حمله میکنند. افزون بر این همانطور که پیشتر اشاره کردیم بیشتر کارمندان از عواقب احتمالی کلیک روی دکمه Enable Content خبر ندارند. در نهایت مایکروسافت تنها تصمیم درست را گرفت –که البته تصمیم کاربر بود- و آن هم این بود که ماکروهای داخل فایلها را به طور پیشفرض بلاک کند. کل جامعهی متخصصین امنیت اطلاعات از این خبر خوشحال شدند و این نوآوری به کاررفته در اوایل آوریل امسال را تحسین نمودند. کاربران به جای یک دکمه هشدار امنیتی را دیدند با لینکی به یک مقاله در مورد خطرات ماکروها. اما این لذت مدتش کوتاه بود زیرا تغییر کمی بعد لغو شد.

راهکارهای امنیتی

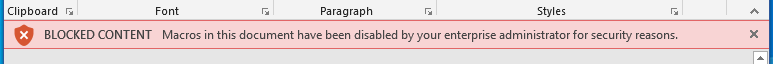

مدیران فناوری اطلاعات در شرکتهای بزرگ همیشه میتوانند ماکروها را در سطح سیاست امنیتی غیرفعال کنند. بنابراین، اگر گردش کار شما نیازی به استفاده از ماکرو ندارد، توصیه میکنیم همین کار را انجام دهید. اگر هم انجامش میدهید، کاربری که داکیومنتی را با ماکرو باز میکند اخطار دیگری را مشاهده خواهد نمود:

اگر این گزینه به دلایلی در دسترس شما نیست، تا زمانی که مایکروسافت بلاک کردن پیشفرض ماکروها را در فایلهای دانلود شده مجدداً معرفی نکند، محافظت از همه دستگاههای کاری با راهکارهای امنیتی قابل اعتماد بسیار مهم است. علاوه بر این، آموزش اصول امنیت سایبری به کلیه کارکنان شرکت با تمرکز بر نکات اصلی زیر توصیه میشود:

- هرگز فایلهای غیرمنتظره را دانلود و بعد باز نکنید؛ حتی اگر این فایلها ظاهراً از سوی سازمانی باشد که بدان اعتماد دارید. احتمالاً آنها از طرف اسکمرها فرستاده شده باشند.

- کورکورانه به فعالسازی محتوا در فایلهای دانلودشده از اینترنت یا دریافتشده توسط ایمیل رضایت ندهید. برای یک دید نرمال محتوا نباید چنین چیزی نیاز باشد.

- اگر کسی در ایمیل یا روی وبسایت از شما درخواست فعال کردن محتوا کرد بسیار شک کنید.

[1] Macros

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.