روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ محققین ما نسخه جدیدی از روتکیت CosmicStrand را که در سفتافزار اصلاحشدهی [1]UEFI یافت شده بود بررسی کردند. این سفتافزار UEFI در واقع کدی است که اول از همه لود میشود و وقتی کامپیوتر روشن است پروسه بوت سیستمعامل را آغاز میکند.

خطر بدافزار UEFI

از آنجایی که سفتافزار UEFI در تراشهای روی مادربورد جاسازی شده و روی هارد درایو نوشته نشده است در مقابل هر دستکاری هارد درایوی ایمن است. از این رو سخت میشود از شر بدافزاری که مبتنی بر UEFI است خلاص شد: حتی پاک کردن درایو و نصب مجدد سیستم عامل هم هیچ خط و خشی به UEFI نخواهد انداخت. به همین دلیل هم هست که شناسایی بدافزار پنهانشده در UEFI کار هر راهکار امنیتی نیست. خلاصه بگوییم که وقتی بدافزار به سفتافزار نفوذ پیدا کرد آمده است که آنجا بماند. البته آلوده کردن UEFI کار سادهای نیست: نیازمند یا دسترسی فیزیکی به دستگاه است و یا مکانیزمی پیچیده برای آلوده کردن سفتافزار به صورت ریموت. علاوه بر این، برای رسیدن به هدف نهایی –که هر چه میتواند باشد- بدافزار نه تنها باید در UEFI بماند که باید همچنین در همان مرحله استارتآپ به سیستمعامل نفوذ کند (که کم کاری نیست). همه اینها مستلزم تلاش بسیار است و برای همین است چنین بدافزارهایی اغلب در حملات هدفدار در در مقابل افراد یا سازمانهایی رده بالا و برجسته دیده میشوند.

قربانیها و ناقلین عفونت احتمالی CosmicStrand

به اندازه کافی عجیب است که CosmicStrand–کشفشده توسط محققین ما-افراد معمولی بودند که از آنتیویروس رایگان ما استفاده میکردند. ظاهراً آنها هیچ ارتباطی با سازمان مد نظر مهاجمین نداشتند. همچنین کاشف بعمل آمده که مادربوردهای آلوده در هر مورد شناختهشده فقط از سوی دو تولیدکننده بودهاند. از این رو احتمال دارد مهاجمین در این مادربوردها که آلودگی UEFI را ممکن ساخته بودهاند آسیبپذیری شایعی پیدا کرده باشند. هنوز درست مشخص نیست چطور به طور دقیق مجرمان سایبری توانستند بدافزار را ارسال کنند. این حقیقت که قربانیان CosmicStrand بیاهمیت بودند نشان میدهد مهاجمین پشت این روتکیت میتوانند UEFI را به صورت ریموت آلوده کنند. اما توضیحات احتمالی دیگری نیز وجود دارد: برای مثال، متخصصین در Qihoo 360–که نسخههای اولیه CosmicStrand (وینتیج 2016) را بررسی کرده بودند- اظهار داشتند یکی از قربانیان از فروشندهای مادربورد اصلاحی خریداری کرده بوده است. اما در این سناریو متخصصین ما نتوانستند کارکرد هیچ متود آلودهسازی را تأیید کنند.

کار CosmicStrand چیست؟

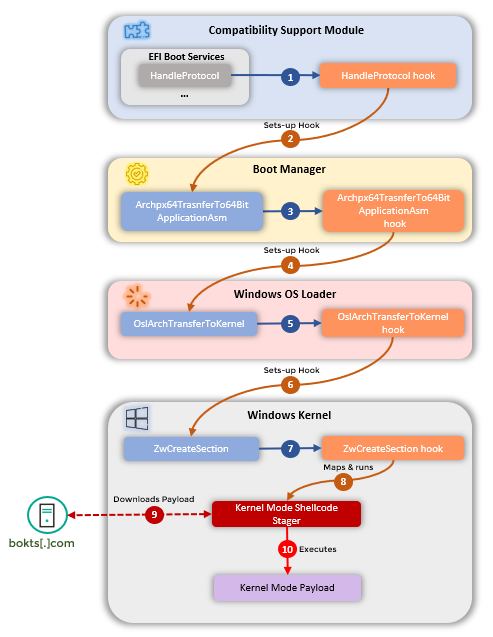

هدف اصلی CosmicStrand دانلود برنامه آلوده در استارتآپ سیستمعامل است که بعد تسکهای ارسالی از سوی مهاجمین را اجرا میکند. روتکیت بعد از اینکه با موفقیت همه مراحل پروسه بوت سیستمعامل را پشت سر گذراند در آخر کد پوستهای را اجرا کرده و با سرور C2 مهاجمین –که از آن پیلود مخرب را دریافت می کند- ارتباط برقرار میکند.

محققین ما نتوانستند فایل دریافتی توسط روتکیت را از سرور C2 آن رهگیری کنند. در عوض روی یکی از ماشینهای آلوده تکه بدافزاری را پیدا کردند که احتمالاً به CosmicStrand ربط پیدا میکند. این بدافزار کاربری را با نام aaaabbbb در سیستمعامل –با حقوق ادمین لوکال- میسازد.

آیا باید از روتکیتها ترسید؟

از سال 2016، CosmicStrand دارند بخوبی به مجرمان سایبری خدمات میدهد و تا حالا توجه هیچ محقق امنیت اطلاعات را هم به خود جلب نکرده است. البته که این نگرانکننده است اما چندان هم بد نیست. ابتدا باید گفت این نمونهای است از یک بدافزار گران و پیچیده که برای حملات هدفدار و نه انبوه استفاده میشود- حتی اگر ظاهراً افرادی رندوم هم ممکن است برخیاوقات قربانی شوند. دوم اینکه، برخی راهکارهای امنیتی میتوانند چنین بدافزارهایی را شناسایی کنند. برای مقال راهکارهای امنیتی ما از کاربران در مقابل روتکیتها محافظت میکنند.

[1]رابط توسعه پذیر سفت افزاری یکپارچه، یک ویژگی نرمافزاری رابط بین سیستمعامل و پلاتفرم سختافزار میباشد. این ویژگی جایگزین رابط سختافزار بایوس است.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.